A Identificação por Radiofrequência, ou RFID (Radio Frequency Identification), é uma tecnologia que utiliza ondas de rádio para identificar e rastrear automaticamente objetos. Amplamente utilizada em diversas indústrias, a RFID tem revolucionado processos de logística, segurança e controle de inventário.

Sua operação envolve a comunicação entre tags RFID e leitores RFID, coordenados por um software de processamento que interpreta e utiliza os dados recebidos. Vamos explorar em detalhes como cada componente contribui para o funcionamento da RFID.

Componentes Principais da RFID

- Tags RFID:

- Tags Ativas: Contêm uma fonte de energia própria, como uma bateria, permitindo que enviem sinais por distâncias maiores. São usadas em aplicações que requerem leitura em longas distâncias, como rastreamento de veículos e contêineres.

- Tags Passivas: Não possuem fonte de energia interna. Elas são ativadas pelo campo eletromagnético gerado pelo leitor RFID. Essas tags são menores e mais econômicas, mas têm um alcance de leitura menor, sendo ideais para aplicações como controle de inventário e identificação de produtos.

- Tags Semi-Ativas: Combinam características das tags ativas e passivas. Elas utilizam uma bateria para alimentar o microchip, mas dependem do sinal do leitor para comunicar os dados.

- Leitores RFID:

- Leitores Fixos: Instalados permanentemente em pontos estratégicos, como portões de entrada e saída de armazéns. Eles emitem sinais contínuos para ler tags que passam por sua área de cobertura.

- Leitores Móveis: Portáteis, permitindo a leitura de tags em qualquer lugar dentro da área de operação. São usados em inventários móveis e inspeções.

- Antenas RFID: Conectadas aos leitores, emitem e recebem ondas de rádio para comunicar com as tags. A configuração e o posicionamento das antenas são cruciais para o desempenho do sistema.

- Software de Processamento: Gerencia a coleta, processamento e análise dos dados capturados pelos leitores. Integra-se com outros sistemas empresariais, como ERP (Enterprise Resource Planning) e WMS (Warehouse Management System), para fornecer visibilidade em tempo real e automação de processos.

Processo de Comunicação RFID

O funcionamento da RFID envolve uma série de etapas que garantem a comunicação eficiente entre os componentes do sistema:

- Emissão do Sinal pelo Leitor: O leitor RFID emite um sinal de rádio através de suas antenas. Este sinal cria um campo eletromagnético na área de cobertura do leitor.

- Energia para Tags Passivas: As tags passivas entram na área de cobertura do leitor e são ativadas pelo campo eletromagnético, que induz uma corrente elétrica suficiente para energizar o microchip da tag.

- Modulação e Transmissão de Dados: O microchip da tag modula o campo de rádio refletido de volta ao leitor, transmitindo os dados armazenados na tag. Para tags ativas e semi-ativas, a transmissão é facilitada pela bateria interna, permitindo uma comunicação mais robusta.

- Recepção e Decodificação pelo Leitor: O leitor recebe o sinal modulado da tag, decodifica os dados e os envia para o software de processamento.

- Processamento de Dados: O software interpreta os dados recebidos, atualiza o banco de dados e aciona quaisquer respostas necessárias, como atualização de inventário ou alerta de movimentação de ativos.

Frequências de Operação da RFID

A RFID opera em diferentes faixas de frequência, cada uma adequada para aplicações específicas:

- LF (Low Frequency): 125-134 kHz. Tem alcance de leitura curto (centímetros a metros), mas é menos suscetível a interferências. Usada em aplicações de controle de acesso e identificação animal.

- HF (High Frequency): 13.56 MHz. Oferece um alcance de leitura médio (centímetros a um metro) e é amplamente utilizada em cartões de identificação, pagamento sem contato e bilhetagem de transporte público.

- UHF (Ultra High Frequency): 860-960 MHz. Proporciona um alcance de leitura longo (vários metros) e alta velocidade de leitura, ideal para logística, gerenciamento de inventário e rastreamento de ativos.

- Microwave: 2.45 GHz. Utilizada para aplicações que requerem leitura em distâncias muito longas ou ambientes específicos, como pedágios automáticos.

Aplicações Práticas da RFID

A RFID tem uma ampla gama de aplicações em diversos setores, cada uma beneficiando-se das características específicas da tecnologia:

- Logística e Cadeia de Suprimentos:

- Controle de Inventário: Rastreamento preciso de produtos em armazéns, reduzindo erros e melhorando a gestão de estoque.

- Gestão de Transporte: Rastreamento de veículos e cargas para garantir entregas pontuais e seguras.

- Varejo:

- Gestão de Estoque em Loja: Localização rápida de produtos e melhoria na reposição de mercadorias.

- Prevenção de Perdas: Monitoramento da movimentação de produtos para reduzir furtos e perdas.

- Saúde:

- Rastreamento de Equipamentos: Garantia de disponibilidade e bom estado de equipamentos médicos.

- Identificação de Pacientes: Correta administração de medicamentos e identificação de pacientes.

- Segurança:

- Controle de Acesso: Autorização de entrada em edifícios para pessoas específicas.

- Rastreamento de Documentos: Monitoramento de documentos importantes para evitar perdas.

- Manufatura:

- Gestão de Produção: Rastreamento de componentes ao longo da linha de produção.

- Manutenção de Equipamentos: Monitoramento de máquinas para manutenção preventiva.

Oportunidades para Técnicos e Profissionais

Com o crescimento do mercado de RFID, há uma demanda crescente por técnicos e profissionais especializados em instalação, manutenção e desenvolvimento de sistemas RFID:

- Instalação e Manutenção: Técnicos são necessários para garantir a instalação correta e a operação contínua dos sistemas RFID.

- Desenvolvimento de Software: Profissionais de TI desenvolvem sistemas que processam e utilizam os dados RFID.

- Consultoria e Implementação: Consultores ajudam empresas a implementar soluções RFID eficientes.

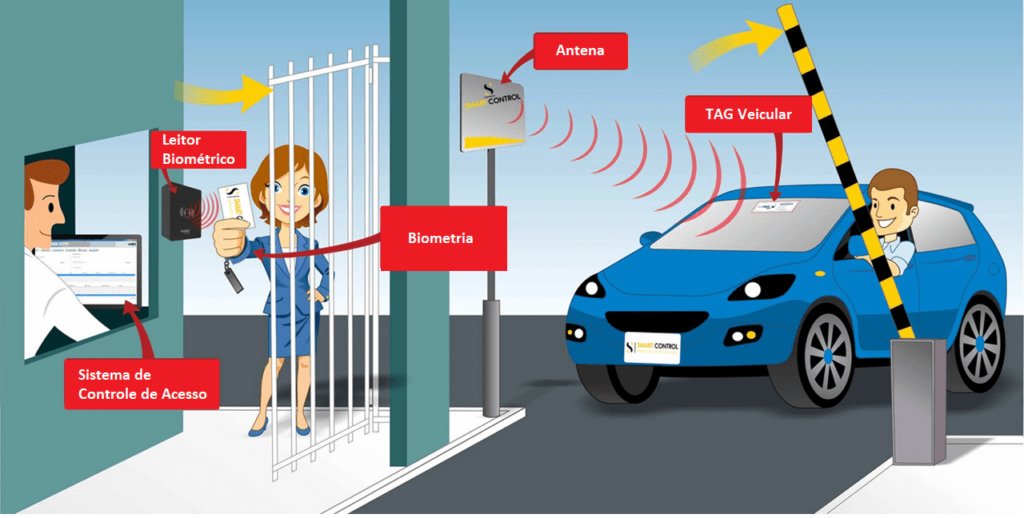

Exemplo Prático de Uso de RFID em um Sistema de Segurança Eletrônico

Controle de Acesso em Edifícios Corporativos

Uma das aplicações mais comuns e eficazes da tecnologia RFID em sistemas de segurança eletrônica é o controle de acesso em edifícios corporativos. Vamos detalhar como isso funciona e os benefícios que proporciona.

Funcionamento do Sistema de Controle de Acesso com RFID

- Tags RFID:

- Cartões de Acesso: Os funcionários recebem cartões de identificação equipados com tags RFID passivas. Esses cartões são pequenos, leves e podem ser facilmente carregados em carteiras ou bolsos.

- Credenciais Personalizadas: Cada tag RFID contém um identificador único que está associado às credenciais do funcionário no sistema de segurança do edifício.

- Leitores RFID:

- Leitores de Portas: Instalados em pontos de entrada e saída, como portas principais, elevadores e áreas restritas. Esses leitores emitem um campo eletromagnético para energizar e ler as tags RFID dos cartões de acesso.

- Integração com Controladoras de Acesso: Os leitores são conectados a controladoras de acesso que gerenciam e autorizam a entrada com base nas credenciais verificadas.

- Software de Gestão de Acesso:

- Base de Dados Centralizada: O software centraliza as informações das credenciais dos funcionários, horários de acesso permitidos e níveis de autorização.

- Registro de Acessos: Cada interação com os leitores RFID é registrada, criando um log detalhado de todas as entradas e saídas. Isso facilita auditorias e aumenta a segurança.

Etapas do Processo de Controle de Acesso

- Autenticação:

- Ao aproximar o cartão de acesso do leitor RFID, a tag passiva no cartão é energizada e transmite seu identificador único.

- O leitor RFID capta o identificador e o envia para a controladora de acesso.

- Verificação:

- A controladora verifica o identificador recebido contra a base de dados do sistema de gestão de acesso.

- Se o identificador corresponder a um usuário autorizado e as condições de acesso (como horário e área) forem atendidas, a entrada é autorizada.

- Ação de Acesso:

- A porta ou barreira é destravada eletronicamente, permitindo a entrada do funcionário.

- Simultaneamente, o evento é registrado no log do sistema, incluindo o identificador do cartão, horário e ponto de acesso.

Benefícios do Uso de RFID no Controle de Acesso

- Segurança Aumentada:

- Identificação Precisa: Cada cartão tem um identificador único, dificultando a duplicação e o acesso não autorizado.

- Histórico de Acessos: O registro detalhado de todos os acessos permite a detecção rápida de comportamentos suspeitos e auditorias eficazes.

- Conveniência e Eficiência:

- Acesso Rápido: A leitura de RFID é rápida, permitindo um fluxo contínuo de pessoas sem a necessidade de verificação manual.

- Gerenciamento Centralizado: As credenciais podem ser gerenciadas e atualizadas de forma centralizada, facilitando a adição ou remoção de acessos sem a necessidade de reemitir cartões.

- Flexibilidade:

- Níveis de Acesso Personalizáveis: É possível definir diferentes níveis de acesso para diferentes áreas e horários, adaptando o sistema às necessidades específicas da organização.

- Escalabilidade: O sistema pode ser facilmente expandido para incluir novos pontos de acesso ou novos funcionários sem grandes modificações na infraestrutura.

Dados do Setor e Tecnologia

O mercado de RFID está em rápida expansão, impulsionado por avanços tecnológicos e uma crescente demanda por soluções de segurança eficientes. De acordo com um relatório da Grand View Research, o mercado global de RFID foi avaliado em USD 10,53 bilhões em 2021 e é projetado para crescer a uma taxa composta anual de 10,7% de 2022 a 2030 . Este crescimento é impulsionado pela adoção crescente de RFID em setores como saúde, logística, varejo e manufatura.

Bom Saber

A RFID é uma tecnologia transformadora que oferece uma ampla gama de benefícios para o controle de acesso e gestão de segurança. Sua capacidade de integração com outros sistemas de segurança e gestão a torna uma ferramenta essencial para qualquer organização que busca melhorar sua eficiência operacional e segurança. À medida que a tecnologia continua a evoluir, novas aplicações e oportunidades surgirão, proporcionando ainda mais valor para empresas e seus profissionais.